Seguridad y disponibilidad de la información (Procesos).

Retomemos camino; recordemos los elementos fundamentales dentro de la norma ISO, para fortalecer metodológicamente una estrategia de seguridad y disponibilidad de la información:

Marco ISO Elementos Clave

- Personas. Una adecuada gestión y tratamiento

- Procesos. Al menos para actividades sustantivas/críticas

- Tecnología. Administración formal de la infraestructura y servicios necesarios para uso óptimo y mejores prácticas.

Los elementos fundamentales a considerar

ISO 27001 es la Norma encargada de la Gestión de la Información Empresarial

Vayamos al análisis del punto 2, la formalización e implementación de procesos en la organización.

Partamos de la base que un proceso NO se describe como “una serie de actividades que se realizan en un departamento o sección de una compañía”, esto es un error común. Definamos que una obligatoriedad para la administración, control y monitoreo de un proceso, es la asignación oficial de un DUEÑO o RESPONSABLE del proceso, y por lo regular este nombramiento se piensa que se circunscribe al departamento o sección a la que esta persona pertenece, pero no es así, el proceso es un flujo continuo de actividades a través de varias áreas de la empresa, donde por ejemplo, el proceso general de un pedido es: la recepción de la orden de compra , el procesamiento y registro, el surtido y actualización de los inventarios, la definición de la logística óptima para el respectivo envío , la facturación y por último la cobranza. Con este ejemplo, ya nos hemos dado cuenta que el proceso descrito “toca” múltiples áreas de una empresa y el dueño de dicho proceso DEBE documentar, describir, administrar, controlar y medir cada etapa, actividad o procedimiento que compone a este proceso, INDEPENDIENTEMENTE de las áreas en las que se lleven a cabo las actividades y de las personas que participen en el proceso como un todo.

Esta metodología de apropiada documentación no la tocaremos a detalle en este artículo, pero hay que señalar que al llevarse a cabo de manera apropiada, conduce al camino de la CERTIFICACIÓN, necesario y obligatorio en muchos casos para empresas de ciertos sectores que deben cumplir normas específicas de su industria.

Volviendo al ambiente TIC y la necesidad de implementar formalmente procesos, tal como se describe al inicio de estas líneas, AL MENOS se deberían de documentar, en una etapa inicial, los procesos para actividades sustantivas intrínsecas del área TIC, así como las que apoyan y se alinean a las actividades CRÍTICAS o fundamentales de negocio que usan la TIC como habilitador fundamental, reiterando que esto es casi mandatorio en las etapas INICIALES de uso de la TIC, pero el objetivo final es documentar y controlar TODOS los procesos del área, máxime cuando la infraestructura tecnológica sustenta los objetivos y actividades del negocio, lo cual sucede casi en todas y cada una de las empresas que usan cualesquiera solución informática como herramienta para obtener ventajas competitivas.

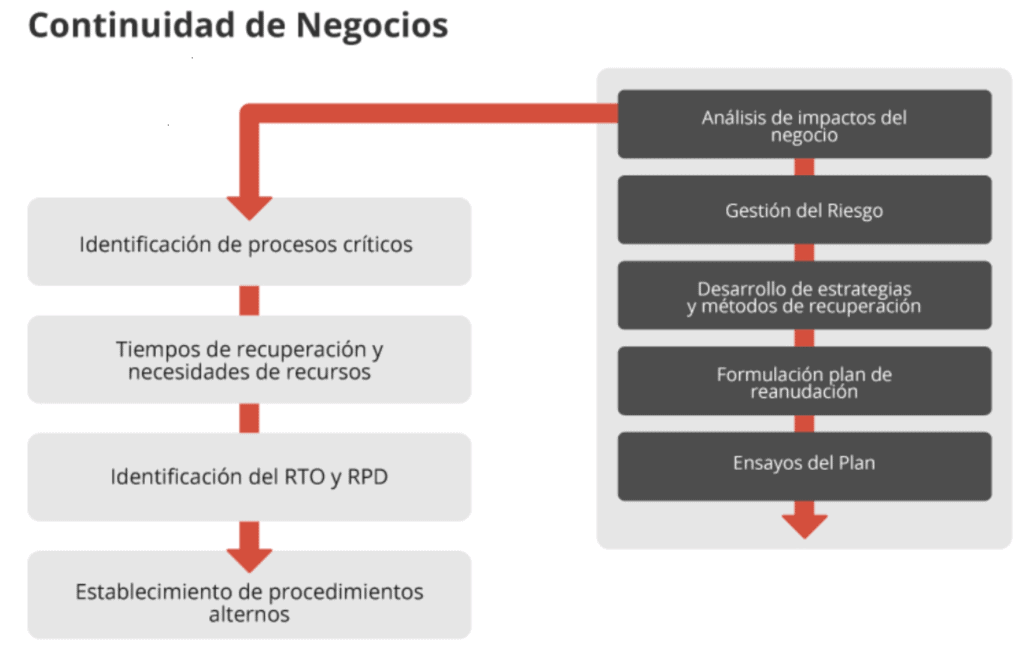

La primera recomendación a efectuar, es identificar fehacientemente los procesos críticos junto con los elementos tecnológicos que los SUSTENTAN, así como sus dependencias, relaciones e implicaciones que tienen dentro de la organización como UN TODO, esto es, NO perder de vista que el enfoque es al PROCESO completo, no al área TIC, o a la Dirección General o a cualquier otra sección de la empresa, no podemos caer en este error el cual desafortunadamente es muy común.

Ahora, hablemos de algunos procesos muy específicos orientados al cumplimiento de la norma ISO 27001 para la disponibilidad y la seguridad de la información, que deben ser plenamente documentados, entendidos, comunicados e IMPLEMENTADOS FORMALMENTE en la organización:.

- Descripción detallada de los objetivos y niveles de SLA’s comprometidos internamente y COTEJARLOS contra los contratos de SERVICIOS PROFESIONALES, de SOPORTE y de COBERTURA para validar que tenemos las garantías suficientes para hacer frente, y en su caso, trasladar nuestros compromisos y necesidades a personal interno y a los socios tecnológicos con los que tenemos firmados y pactados acuerdos de niveles de atención, de apoyo, de solución y de entrenamiento. Documentar los procesos de llamadas, escalaciones, contactos alternos, actividades y herramientas necesarias para la rápida recuperación, simulacros y pruebas, etc… tanto para personal interno como para externo que apoyan al cumplimiento de los SLA’s predeterminados. Esto aplica tanto a coberturas reactivas, proactivas y predictivas ya discutidas en artículos anteriores.

- Documentación, medición y control de los procesos de respaldo y RECUPERACIÓN de información. Aquí podemos describir los procesos de realización y verificación de respaldos de datos para TODAS las aplicaciones sustantivas, así como los procesos INTEGRALES para la restauración de dichos respaldos, los cuales normalmente no sólo se circunscriben a “bajar el respaldo”, sino a confirmar, sólo algunos ejemplos, la consistencia de BD, la verificación y validación de las variables del ambiente operativo a restaurar, revisión de niveles de firmware, claves y privilegios de acceso, etc…, todo debe ser considerado para garantizar una restauración completa en TIEMPO Y FORMA. Así mismo, es altamente recomendable la comprobación periódica de los procesos descritos vía la ejecución de pruebas y simulacros, que deben arrojar los resultados esperados en términos de recuperación de la información y vuelta a la puesta en operación bajo el marco previamente definido.

- Documentación, medición y control de los procesos del plan de contingencia para casos de CRISIS O DESASTRE es otro proceso que debe ser documentado, analizado y ensayado de tal forma que, en caso de serios problemas que impiden la operación de los sistemas, concentren los esfuerzos del personal involucrado en volver al menos a la operación mínima indispensable en un plazo de tiempo predeterminado de acuerdo a los objetivos de negocios. Esto suele denominarse DRP (Plan de Recuperación en caso de Desastre por sus siglas en inglés), y este solo rubro involucra en muchas ocasiones la generación de un “LIBRO o MANUAL” que es en sí mismo la guía detallada de qué hacer, cuándo hacerlo, quién lo hace, dónde hacerlo, en cual elemento TIC se debe de hacer y otras variables relacionadas a procesos-personas. Cabe señalar que contiene el proceso general y los procedimientos detallados con las actividades que deben ser ejecutadas para lograr el objetivo de recuperación y vuelta a la operación de nuestra infraestructura TIC. Todo lo anterior descrito, tiene un “disparador”, el cual está comúnmente ligado a un alto ejecutivo y a una declaración oficial de “emergencia o contingencia”, lo cual lleva a la etapa de la ejecución COORDINADA de las actividades iniciales y la conformación de los equipos de trabajo que ponen a funcionar el plan como un todo.

Como punto final, pero no por eso de menor importancia, volvemos a un tópico donde se relaciona las personas y los proceso: el entrenamiento FORMAL y eficaz de nuestro capital humano.

Concientizar, entrenar y educar a los empleados para que lleven a cabo de manera correcta la implementación de las POLÍTICAS DE SEGURIDAD a través del uso adecuado de los sistemas TIC y la imperiosa necesidad de su ESTRICTO CUMPLIMIENTO, es una estrategia clave para el éxito en la implementación de los procesos.

Implementar una estrategia de procesos va más allá de una organización tradicional, más allá de las responsabilidades de los lideres TIC, por lo que las alianzas y contratación de empresas especializadas, es un requisito obligado para llevar al éxito un proyecto de esta envergadura, dejando claro que, aunque es laborioso y exigente, es crucial y necesario para las empresas que buscan el dominio y el liderazgo de sus respectivos mercados, amén del cumplimiento de regulaciones, leyes y normas vigentes que pueden ser un factor diferenciador y positivo en la imagen corporativa.

CLARO, SIMPLE, CONTUNDENTE Y CONGRUENTE.

En SERVICES4iT estamos genuinamente comprometidos en desarrollar soluciones tecnológicas que permitan que las organizaciones como la tuya logren sus objetivos de Negocio utilizando la tecnología correcta.

¿Cómo te Apoyaremos durante esta cuarentena?

Te daremos las mejores recomendaciones para poder llevar la operación de TI de tu Oficina a casa de manera segura:

- Conexiones VPN Seguras y Telefonía IP (En tu Smartphone o Laptop).

- Ciberseguridad (Ver artículo “Ciberseguridad en Casa”)

- Soporte Técnico Remoto (Ver Sitio de Soporte)

- Servicios de Nube para llevar tus aplicaciones a Nube Pública (IaaS y SaaS)

- Servicios de Protección en Nube con Servicios de BaaS (Backup as a Service) y Disaster Recovery as a Service (DRaaS). (Ver artículo “¿Que es BaaS y DRaaS?”) y Nuestro Servicio sin costo por 30 días de PROTEGER.MX. Presiona Aquí.

- Presiona la siguiente imagen para mayor Información.

Deseándoles Salud y que sus Organizaciones sigan Productivas ayudando a que nuestra economía siga moviéndose.